Здравейте момчета. В последните дни при мен стана лудница от симетрични DDoS атаки по DNS. Атаката е на входа и е насочена към port 53 UDP (domain name system). Маршрутизатора е Mikrotik RB751U-2HnD. Във Firewall-а с времето съм добавил доста правила по сигурността и съм запушил по-явните и не чак толкова явни места, които могат да бъдат потенциално опасни и да доведат до пробив или отказ от услуга. Принципно като пиша някакво правило, гледам да го направя така, че да дропна атакуващия и да го хвана в блек-лист. Не обичам да си отрязвам главата с глобално затваряне на порт или или протокол или ако го правя е в случай, че го сметна за не необходим или по-опасен отколкото полезен . Тези дни действах по същия начин, като не спрях целия входящ трафик по port 53 UDP, а написах едно правило от пет реда и всички външни заявки до 53 UDP с над определен лимит на конекцийте ги дропвам и хващам в лист (За три дни съм събрал около 3500 адреса). Разкарах публичните DNS-и като 8.8.8.8 и 8.8.4.4 и оставих само два вивакомски, защото имам чувството, че атаката дойде именно заради публичните DNS който използвахме. За сега, това работи и свързаността е добре, маршрутизатора се справя отлично, макар че връща за проверка стотици конекций и си държи нормалните 2-3 до 10% процента натоварване на CPU-то. Тъй като не мога да нарека себе си гуру или много разбиращ от Mikrotik, моля, ако някой е бил подложен на подобна атака, да сподели малко опит и работещи правила, които ще бъдат полезни на всички ни в бъдеще. Ще е интересно да събеседваме и около тази проказа DDoS във всичките и разновидности.

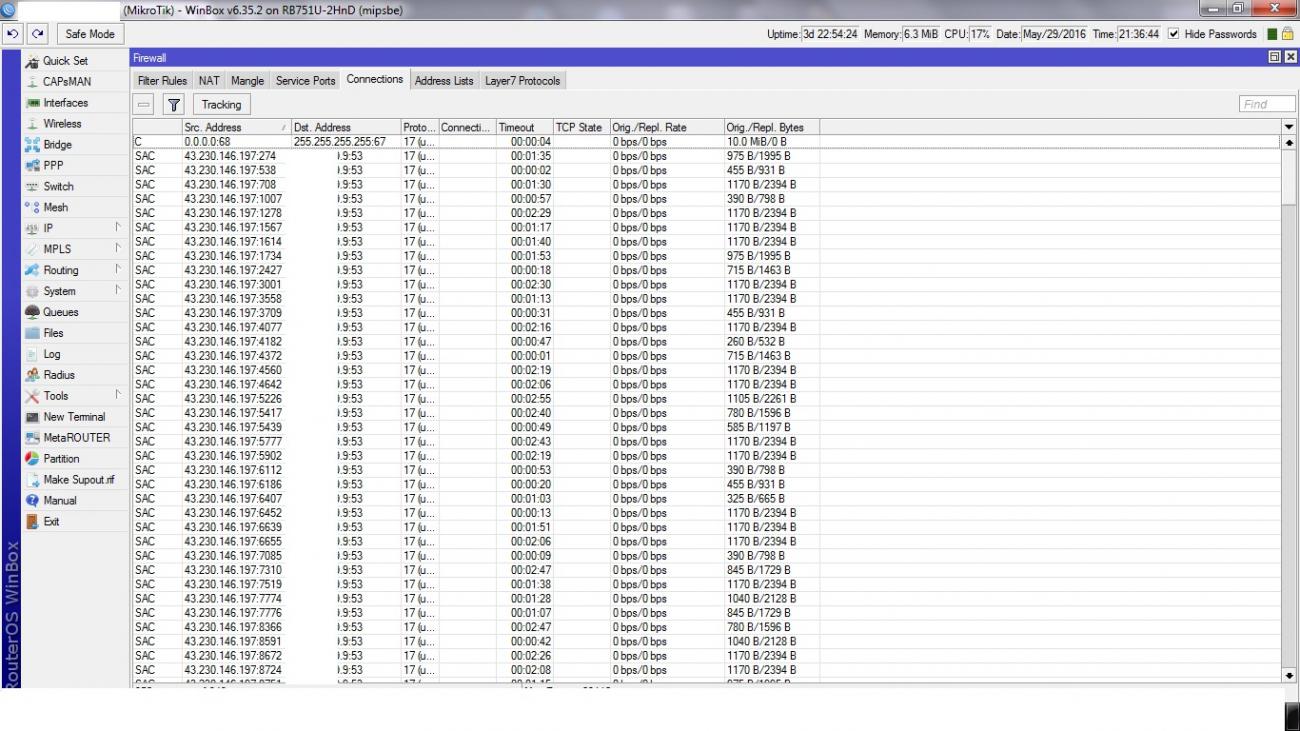

Прав си да ми зададеш този въпрос, защото съм написал глупост. При UDP сесии няма - заявки. Спрях правилата за две мин, за да покажа нагледно какво се получава.

Прав си да ми зададеш този въпрос, защото съм написал глупост. При UDP сесии няма - заявки. Спрях правилата за две мин, за да покажа нагледно какво се получава.